Тема данной статьи довольно необычна для технических специалистов, но обычна для Российской действительности и освещает самые главные проблемы фирмы (нет не "дураки и дороги" хотя и от этого недалеко), а "Что делать?" Н. Г. Чернышевского и "Кому на Руси жить хорошо" Н. А. Некрасов. И так начнем своё повествование.

Однажды директора фирм M в городе N очень допекло, что компьютеры постоянно ломаются, вирусы везде, деньги из он-лайн банков крадут, и тп. Подсчитал, что выгодно нанять специалиста по информационным технологиям, который как факир преобразит их фирму и поведет к светлому будущему. До этого они экономили на этой ставке в виду того, что один мальчик там что-то может тыкать и ставить винду, но последствия этих тыков все нарастали и толстели. Точкой отсчета стало, что украли со счетов ~300 000 руб через компьютер глав. бухгалтера

"там была дискета с ключем и днем странно окошки начали прыгать и деньги на следующий день куда то делись" (c) со слов гл. бухгалтера

Это и был финальный аккорд и начало нашей пьесы.

Собственно мне эту фирму и преподнесли со словами "сделай с ней что-нибудь вменяемое, если по $ договоритесь". Ну что начнем в хронологическом порядке.

В процессе переговоров попросил ответить на три вопроса.

1. какое кол-во клиентских компьютеров.

2. что конкретно нужно и сроки исполнения.

3. какая ставка.

Ответы.

1. компьютеров ~20 (в итоге оказалось 32)

2. по срокам и конкретным работам тоже пространственно, но чтобы было безопасно и работало как часы.

3. ставка 20к руб в месяц.

Попросил дать мне возможность проверить техническое и организационное состояние фирмы для решения того буду ли я работать с ними.

Результаты инспекции

СКС:

1. в одном здании три офиса и они не связанны между собой + филиалы но это отдельный разговор.

2. три разных интернет провайдера с разными скоростями и качеством связи. Никто не мог сказать какие это провайдеры и как заключен договор с ними.

Оборудование:

1. Стойка забитая до отказа: набита телефонией от всего здания и максимум, что можно туда поставить это что-то размером в ~5U (стоит в приемной без вентиляции и кондиционера).

2. свич D-Link DES-1250G (все патч-корды без стикеров и пометок)

3. компьютер на котором крутятся HDD диски со старого сломанного "сервера" с базами. Чудом Windows 2003 заработал на другом оборудовании при перемещении HDD.

3.1. монитор, клавиатура с мышью подключенные к нему

3.2. много рабочих сетевых сервисов на "сервере". На нем стояла сетевая 1С 7.Х с вариациями, сетевая 1С 8.Х тоже с вариациями, Консультант +, Гарант и тд.

4. UPS Smart-UPS 2200

5. Сломанный "сервер", по его останкам я понял, что это ПК с отдаленной претензией на сервер Intel® SC5650 с мамкой S3000AH.

Клиенты:

1. пользователи работали с правами администратора, установлено ПО - черт знает какое, у кого не было антивирусов, у некоторых 2-3 одновременно (у большинства стояло по два) в дополнении этого базы были последний раз обновлены 2-8 мес. назад. У каждого ПК была своя расшаренная директория для обмена файлами.

2. Везде Windows XP без заплаток и максимальный SP - SP2, а то и SP1 или его отсутствие.

3. Железо разношерстное, примерные хар-ки 2,5ГГц 512Мб RAM.

Вернулся и сказал, что согласен только при выполнении трех условий.

1. закупка оборудования на сумму ~100 тыс. руб (больше они не могли обеспечить по результатам переговоров).

Из расчета:

2.выполнение обязанностей только сетевого и системного администратора т.е. только сервера, сетевое\серверное ПО, работа и общение с пользователями будет в минимальной функциональности. Это контроль работы, безопасность, элементарная тех. поддержка, и поддержка ПО, которое необходимо для работы в данной локальной сети. Максимум, что могу позволить с ПО, которое не нужно для работы с СКС - это элементарная поддержка (установка и обновление) 1С, Гарант и Консультант. В дальнейшем при закупке новых компьютеров включать в их стоимость необходимое лицензионное ПО.

3. все работы и дальнейшее администрирование проводить удаленно через VPN. И самое главное все должно быть документально оформлено все права и обязанности без всяких звездочек. И я приступаю к работе после закупки всего оборудования.

Подписал договор и сказал звоните когда закупите.

Директору показал, составленный план работ, который кстати я начал в черновом варианте составлять когда инспектировал эту организацию. Он посмотрел и спросил как будут проводится работы и дату их окончания я сказал, что сначала будут установлены и настроены сервера, удаленный доступ и т.п. - это основа вертикального подхода, а потом будет и горизонтальный подход - настройка клиентских компьютеров и их ПО с дополнительными настройками. Дата окончания работ через 4 недели с условиями поставки оборудования в срок и без форс мажора, но сразу предупредил, что после этого еще 4 недели я буду держать эту фирму в тестовом режиме т.к. будет тестироваться и обкатываться техника, ПО и выявляться проблемы и баги программного обеспечения - это самое критичное время. После этого я смогу сказать, что все в порядке и можно пускать в автопилот. Итого весь сентябрь на работы, а октябрь на обкатку и доводку до ума.

Я отправил им список необходимого оборудования.

Немного опишу. Выбирал исходя из цены и необходимых потребностей.

1. WAN - для интернета и удаленной работы выбрал проверенный временем хардварный фаервол D-Link DFL-210 с подпиской на обновление сигнатур IDS/IDP. DFL-210 недорогой как раз для небольших фирм, позволяет создавать VPN серверы, имеет поддержку сигнатур IDS/IDP, поддерживает так же антивирусные сигнатуры, есть система фильтрации содержимого, pipe и многое другое.

2. Сервера - до полноценных HP серверов по деньгам не доросли и я обратился к недорогим серверным платформам для до сборки фирмы Intel и подобрал 1U Intel SR1630HGP (конфигуратор системы и небольшой обзор) в поставку этой платформы отсутствует RAM, HDD, CPU и это необходимо нужно опционально докупать. А так же к нему необходимо: набор крепления в стойку, защитная морда, DVD-RW, SATA\SAS панель.

3. KVM - переключатель заказал Aten CS1734B без этой железки жизни не будет. Подключим 3 сервера в стойке к одному монитору, клавиатуре, мыши, в работе это очень удобно, особенно при возникновении проблем с железом или осью.

Перед созданием плана необходимо определится какие нужны серверы, и за что они будут отвечать. Необходимо утвердить наименование серверов их синонимы, наименование клиентских ПК, привязать MAC+IP, отметить IP и PORT подключений в свитче, диапазоны подсетей и т.д.

И вот как я распределил:

Ну начнем по пунктам:

Как вы видите я разбил на четыре группы "Сервисные", "Бухгалтерия", "Общие", "VPN" и каждому выдал диапазон IP. У группы "Сервисные" и "VPN" привязка статическая без DHCP, а у группы "Бухгалтерия", "Общие" привязка к IP через DHCP по MAC. И к слову сказать последние цифры IP отображаются в имени клиентского ПК, но это позже.

Здесь я указал основные сетевые серверы и группы, а так же указал их, имя, алиасы, IP, порт свича и номер по KVM.

Прошу обратить внимание на PC0050 с этого наименования начинается нумерование клиентских ПК, а так же их IP адресов. То есть ПК с именем PC0051 присваивается IP 192.168.0.51.

Тут я расположил таблицу где указанны сервера с их внутренним распределением HDD, САТА каналами и алиасами. Это поможет вам в будущем. Я указал два новых закупленных сервера и третий который надеюсь починить.

Чтобы не запутаться в компьютерах, а так же кто подключен к KVM и свичу я всегда маркирую их.

Я делаю вот такую простую таблицу: разрезаю и приклеиваю на KVM и сервера. Далее я маркирую патч-корды серверов и сетевых устройств т.е. с обоих сторон патч-корда указываю IP (последние цифры). Для маркировки продаются спец. блокнотики, где уже есть номера\буквы, которые можно наклеить на кабель. Так же есть программы, которые делают маркировку и потом ты со клеишь на кабель.

Как я уже говорил ранее уже при первом посещении фирмы я начал составлять план будущих работ - это САМОЕ ВАЖНОЕ. Этапы работ - как вы представляете свои действия и что будет являться вехой для перехода к следующему этапу. В каждом этапе есть список работ с определенными зависимостями без которого вы не сможете начать следующую работу. И укажите время на конкретную работу + 20-30% сверху и столбцом времени и готовности.

Необходимо учесть, что план может дополнятся и изменятся тк бывают нюансы которые вы может упустили или не знали.

Вот какой план работ я составил исходя из того, чтобы большинство работ я мог делать удаленно.

Рассмотрим вкратце каждый этап этого плана.

Все что касается сбора информации, заказа оборудования, подписания договоров. Все это должно быть тут. Но я уже заранее этот этап выполнил и можно ставить даты и степень готовности.

Этот этап важен и многие забывают о нем, а ведь при сборке может возникнуть ситуация, что чего то не хватает или может вы сами физически не можете что то сделать и требуется напарник: распутать витухи и разобраться с СКС в стойке, установить сервера, да много ли каких проблем может возникнуть.

Именно на этом этапе я подготавливаю себе удаленный вход, защиту сети от внешних вторжений, ограничения по работе с интернетом для пользователей и тд. Очень важно после настройки данного устройства перезагрузить его и протестировать VPN соединение с данной сетью, проверить возможность изменения правил через интернет по ssh и\или https.

Тут все понятно я собрал сервера, протестировал их работоспособность, установил ОС и сделал так чтобы они могли управляться посредством удаленного доступа. Все остальные настройки и установки специфичного ПО я уже мог делать из дому т.к. в первом этапе я обеспечил это.

Это самое трудоемкое и нервное занятие - подключение к домену, конфигурирование клиентских ПК, решение ошибок ОС, контролирование что бы GP применились без ошибок, блокирование ненужных учетных данных этого ПК, объяснение пользователям как вести себя в сети, для чего нужен пароль, почему удалились все игрушки и левые программы оптимизации ПК. А так же перенос всех данных и документов пользователей в новые учетные записи. И многое другое я для этого написал небольшой Чек-лист, чтобы ничего не упустить.

Опишу каждый пункт

Здесь все то, что можно делать плавно и после того как все устаканится. Это перенос БД на новый сервер, создание документации которую я веду в GLPI паралельно работе и т.п.

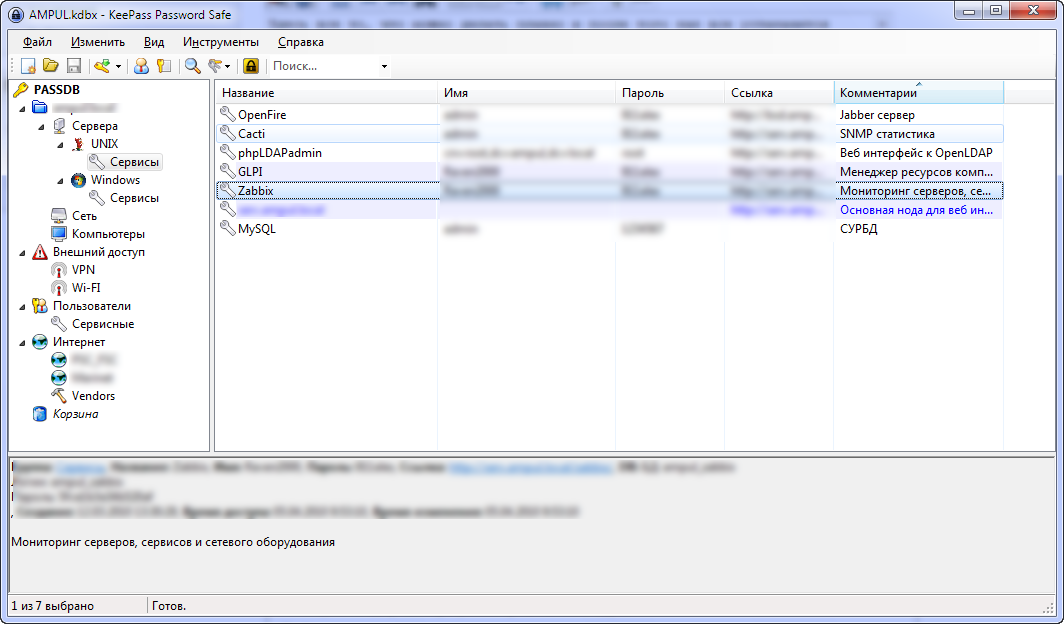

Самое главное - это база логинов и паролей от серверов, учетных записей пользователей, баз данных и многое другое.Хранилища БД паролей нужно для:

Я всегда делаю пароли криптостойкими и я физически не смогу запомнить подобный пароль "yAiFsx7Bw1f8p", но оно мне и не нужно. Я уже давно пользуюсь программой KeePass Password Safe. Это очень удобная программа я храню там все и пароли от сетевых устр-в и от сетевого ПО и тп. Научитесь с ней работать и вы ее полюбите!

KeePass Password Safe — это бесплатная программа с открытым исходным кодом. Она предлагает безопасное хранение всех паролей в одной базе, зашифрованной стойкими алгоритмами — AES/Rijndael с 256-битным ключом (можно дополнительно указать ключевой файл и мастер-пароль для открытия базы). Обладает многоязычным интерфейсом (русская локаль доступна для скачивания с официального сайта), обеспечивает удобный доступ к паролям (например с флэшки портативная версия). Программа работает почти со всеми версиями Microsoft Windows. Существует кросплатформенный порт — KeePassX и версии для различных мобильных платформ.

KeePass Password Safe поддерживает автозаполнение, поиск по базе, безопасную работу с буфером обмена, и многое другое. Более того — изначальная функциональность может быть расширена с помощью плагинов, которые публикуются на официальном сайте.

Ну что же для начала соберем все сервера установим в стойку и проверим HDD и RAM тк нам нужно долго и счастливо работать.

Для этого я использую сборку Hiren’s BootCD, в ней есть множество замечательных утилит в том числе.

Запускаем на трех серверах и ждем окончания работы и результатов. У меня обошлось без приключений.

Так же я захотел обновить прошивки всех серверов для этого есть специальный загрузочный образ Intel® Deployment Assistant Wizard, который позволяет настраивать и модернизировать BIOS и встроенное ПО, а также позволяет автоматически установить ОС. Для каждой платформы необходимо закачивать свой Assistant, поэтому у меня были заблаговременно записаны два диска.

И с помощью него я обновил BIOS, настроил RAID и провёл некоторые манипуляции с сервером.

Сервера

При установке Windows 2003 St на сервера SR1630HGP Windows отказался видеть жеские диски хоть с драйвером хоть без него. Для этого и нужен нам Intel® Deployment Assistant Wizard он спросил, что хотим ставить, где образ системы и спросил некоторые настройки. После этого он бодро закатал себе образ и скопировал в корень Windows драйвера от контроллера и сказал, что будет перезагружаться. После перезагрузки система была уже установлена. =) Пока я до настраивал два виндовых сервера до возможности удаленной работы, третий сервер с FreeBSD уже бодро качал порты и обновления из интернета.

Сеть

Как было озвучено стоял свич D-Link DES-1250G и я все три сервера воткнул в гигабитные порты вечером в воскресенье все работало, и в понедельник пришли пользователи, нагрузка на свич возросла и клиентские компьютеры стали терять интернет, сетевое соединение, доступ к расшаркам и тп.

Начал смотреть свичь, переключил сервера с портов 1Gb на 100Mb порты проблема ослабла, но не исчезла. Я сразу все понял и полез на сайт D-link за новой прошивкой и после прошивки свича все встало на место.

Так же мне пришлось ждать два дня когда фирма соединит два офиса, проведет от них СКС до свича.

Оборудование

KVM Aten CS1734B иногда после долгой работы (2-3 суток) терял монитор, клавиатуру, мышь. Лечится тоже перепрошивкой.

Клиентские ПК

Проблем было много и они были разнообразные. Начиная с того что:

Каждый сервер в сети отвечает за свою часть работы и их совокупность дает полноценную работу всей инфраструктуры сети. Для повышения стабильности некоторые сервисы продублированны.

Сейчас она простая в будущем возможно будет сделана репликация Active Directory.

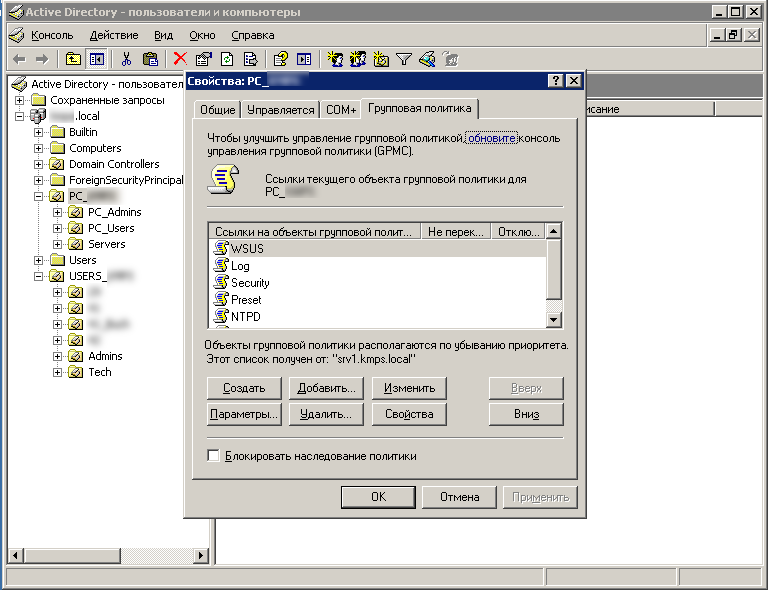

Тут все просто я создал контейнеры для компьютеров и для пользователей с вложенными субконтейнерами.

Каждой группе присваиваются свои политики, но я упомяну некоторые из них.

Для контейнера PC я присвоил следующие политики.

Как вы видите я многое привязал к ПК, а не к учетным записям пользователей и это очень важно тк все довольно стандартизировано и при этом не будет постоянных изменений конфигурации и ПО. В группу пользователей я вынес только то, что должно меняться при их входе это и расшаренные директории, и закладки и некоторые ограничения характерные для определенной группы.

1. Неправильная обработка GP и присоединение к домену

Клиентом неправильно обрабатывались GP. Коды ошибок 1000, 1006, 1030 источник Userenv, UserInit. А так же неудача запроса GP и соединения с доменом.

* cmd

* rundll32.exe keymgr.dll,KRShowKeyMgr

* gpupdate /forceДля визуализации GP, применимых на клиенте, выполните

1. gpresult

2. cmd + rsop.mscВ Windows 7 можно применить следующее

1. GPRESULT /H D:/GPReport.html

2. Обновления WSUS

Если клиент не обновляется\не видно его в консоли WSUS то:

* cmd + wuauclt.exe /detectnow или Wuauclt.exe /resetauthorization /detectnow

* WindowsUpdateAgent20-x86.exe /wuforce

* WSUS client Diagnostics

3. Проблема с учетными записями клиентов домена на ПК, сетевыми директориями и тп.

Необходимо удалить кешируемые записи для устранения проблем с аутентификацией. При возникновении ошибок о не нахождении учетной записи хотя она существует и работает, и невозможности штатно подключить сетевые диски с ошибкой "Не найден пользователь" делаем:

* cmd + rundll32.exe keymgr.dll,KRShowKeyMgr

* Удаляем существующие учетные записи и перезагружаем компьютер.

4. Активное применение групповых политик

* cmd + gpupdate /force

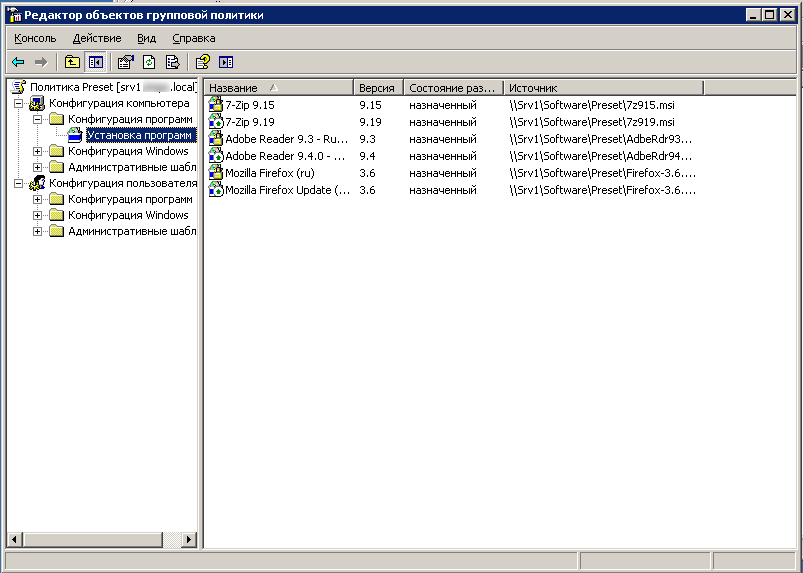

Как вы уже видели групповая политика распространения ПО по сети это "Preset" в ней я указываю, что нужно ставить обязательно, а что по выбору пользователя. Так же как и что обновлять.

Как вы видите тут несколько программ и их обновления. Необходимо чтобы все программы были доступны по сети, те должны находится в сетевой директории после применения GP на компьютере при следующем перезапуске все это программное обеспечение будет установлено или обновлено.

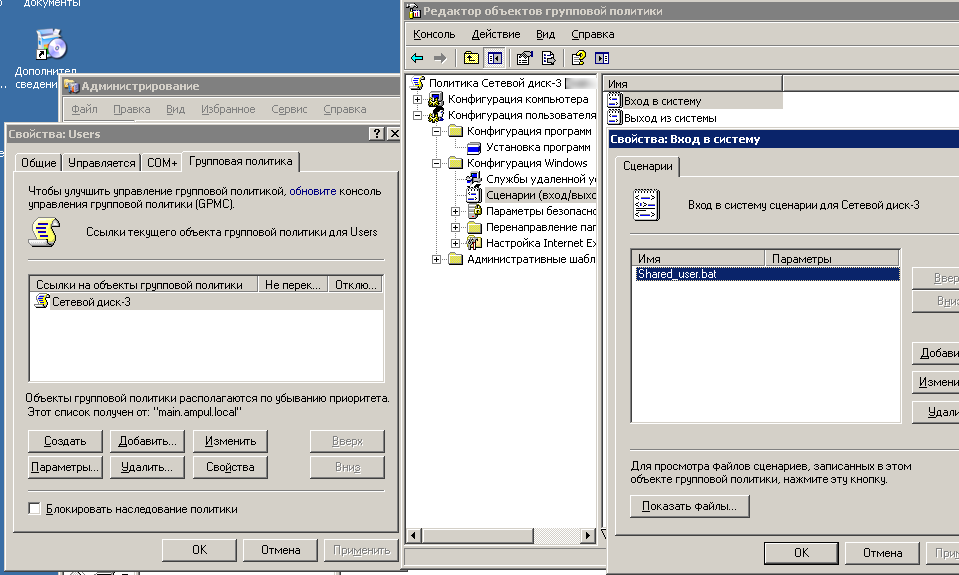

Общие директории для офисной сети важны, а так же важно чтобы они работали хорошо, была возможность откатить до нужной даты ФС если нужно восстановить удаленный файл. А так же распределить чтобы при входе пользователя монтировалась сетевая директория нужной группы пользователей.

Так же я в свойствах нужной директории указал необходимость "Теневой копии" и включил ее создание через каждые 4 часа с ограничением общего объема до 10 Гб.

К примеру я сделал несколько сетевых директорий на сервере.

Для автоматического монтирования сетевых директорий при входе учетной записи в домен необходимо создать GP в контейнере нужной группы и указать параметры подключение в bat.

Shared_user.bat

net use * /delete /yes net use X: "\\SRV1\Shared"

Расшаренные директории в FIRMA.LOCAL

В сети существует несколько типов директории:

Пользовательский

o Сетевой путь: \\SRV1\SharedАдминистративный

o Сетевой путь: \\SRV1\SoftwareРезервные копии

o Сетевой путь: \\SRV1\BackupПользовательский

Сетевой путь: \\SRV1\Shared

Права:

o Администраторы домена чтение\запись

o Пользователи домена чтение\запись в своих директориях

Структура:

o FIRMA

+ Shared-1

+ Shared-2 (для пользователей по фамилиям)На диске D на сервере SRV1.FIRMA.LOCAL, где находится директория Shared включена поддержка "Теневых копий".

Расписание:

o Ежедневно с 08:00 до 17.00 через каждые 4 часаАдминистративный

Сетевой путь: \\SRV1\Software

Права:

o Администраторы домена чтение\запись

o Пользователи домена чтение

Структура:

o Software

+ Administrator - Программы для установки только администратором в виду наличния лицензий или тонкостей в установке

+ Drivers - Драйвера

+ Backup - резервные образы систем

+ ISO - Образы необходимых ОС и программ

+ Preset - Программы для распространения через GP

+ Standart - Сборник стандартных программ для возможной установкиРезервные копии

Сетевой путь: \\SRV1\Backup

Права:

o Администраторы домена чтение\запись

o Пользователи домена чтение

Структура:

o License

+ New_install - Образы новых инсталяций систем.

++ Servers - Сервера

++ Hosts - Клиенты

+ Work - резервные образы работающих систем

++ Servers - Сервера

++ Hosts - Клиенты

o Config - конфигурационные файлы устройствАвтоматическое подключение

Директории подключаются средствами GP согласно группы учетной записи.Admins

net use * /delete /yes

net use X: "\\SRV1\Shared"

net use Y: "\\SRV1\Software"Users

net use * /delete /yes

net use X: "\\SRV1\Shared"

Windows в интернете без заплаток это как голой попой на ежа. Я всегда разворачиваю службу WSUS в домене это позволяет повысить безопасность работы клиентов и повысить устойчивость работы ПО.

Советы

Для своего удобства в работе я заставляю пользователей переходить от звонков к тикет системе и отправкой е-майл в суппорт систему. И необходимо показать как с этим работать, а так же проследить чтобы они под вашим присмотром смогли сами сделать свой первый запрос в поддержку. И в дальнейшем принудительно переводите на ее использование всех пользователей. Невсегда это получается , но стремитесь к своей цели.

Как уставновить и настроить GLPI см тут.

Всегда ведите документацию по всем работам и в том числе о том какие порта разрешены для работы в интернете, а какие запрещены. Вот к примеру небольшая выдержка из моей документации по фаерволу из базы знаний GLPI.

Разрешенные порты:

Сетевые сервисы

o DNS: 53 (UDP)

o Ping - ICMP

Веб

o HTTP: 80

o HTTPS: 443

Почта

o POP3: 110

o SMTP: 25

o SMTPS: 465/TCP,UDP

o IMAP: 143

o (IMAPS): 993/TCP

Внешние сервисы

o SSH: 22 (remote access)

o Telnet: 23 (remote access)

o FTP: 21, 20 для команд и для данных

o NTP: 123 (UDP)

o XMPP: 5222/5223 - клиент-сервер, 5269 - сервер-сервер (Jabber), 5298, 9090,9091 - веб админка.

o ICQ: 5190

o # Torrent: 45678 (6969, 6881—6889) - закрыт

o cvsup: 5999

o PPTP: 1723/TCP,UDP, 47

Рабочие программы

o MSSQL: 3306

Из VPN в WAN [DNS суффикс firma.local]

o Ping: ICMP

o SSH: 22 (lannet)

o WEB: 80:443 (lannet)Все остальные порты отключены.

Главное в работе и последующей эксплуатации - грамотное ведение документации. Вы можете записывать все, что посчитаете нужным для того чтобы эксплуатация всего комплекса, даже у замещающего вас человека, не вызывало вопросов. В документации может быть и структура сети, и правила применимые в этой СКС, и сборник ответов на вопросы по проблемам и faq для пользователей и список устройств с IP и многое другое. И желательно сделать бумажные варианты документации со списком паролей и сложить в папку так иногда на месте проще решать проблемы.

Тут я поступил просто я настроил:

И каждые две недели по cron\планировщику проводится бекап полного образа систем. Как вы заметили в пункте Роли есть документ Имена, IP и конфигурация и там я под каждый сервер зарезервировал отдельный диск Backup на который и сохраняются бекапы.

После всех работ и фиксирования когда и что сделал я получил следующий вид плана.

Итого все работает и не требует вмешательства, FreeBSD и ПО серверов Itel шлют отчеты о состоянии работы. И я захожу иногда проверить логи, разрешить новые заплатки в WSUS, и добавить новое ПО для обновления программ. И при возникновении проблемы с пользователями я могу заходить удаленно на их компьютер и быстро решать проблемы а не ехать за 200 км к ним. И следующий этап работы с предприятием это создание для них корпоративной почты и веб сайта.

| Вложение | Размер |

|---|---|

| Закупка.png | 29.05 КБ |

| План.pdf | 53.76 КБ |

| Наклейки.pdf | 40.59 КБ |

| Имена, IP и конфигурация.pdf | 31.82 КБ |

| Сheck_list.pdf | 35.95 КБ |

| Реализованный план.pdf | 55.03 КБ |